Workspace ONE UEMでは、デバイス情報の照会やコマンドの実行、プロファイルなどのリソースの設定など、さまざまな操作を実行するためのAPIが提供されています。

APIの使い方を確認したり、テストを実行したりするにはAPI Explorerを使うこともできますが、今回は下記のページでも紹介されている、Postmanで公開されているWorkspace ONE UEM API Collectionを使用して、より簡単にAPIを使用する方法を紹介します。

大まかな流れは以下の通りです。

1.PostmanでWorkspace ONE UEM API Collectionを作成

2.Collectionのセットアップ

3.APIコールの実行と結果の確認

1.Postman で Workspace ONE UEM API Collection を作成

まずは、Postmanアプリを開き、検索ボックスに 「Workspace ONE UEM APIs」と入力し、検索結果に表示される「Workspace ONE UEM APIs」を選択します。

Postmanの左ペインにコレクションが表示されたら、コレクション名の右側にある3つの点をクリック後、「Create a fork」をクリックします。

これで、自分のワークスペースでWorkspace ONE UEM APIコレクションを使用できるようになりました。

2.Collectionのセットアップ

APIコールを実行する前に、いくつかの前提となる設定をする必要があります。

このセクションでは、APIコールを実行するために必要な設定の方法を紹介します。

2.1. Global variablesの設定

フォーク処理が完了したら、コンソール右上の 「Environment quick look」アイコンをクリックし、「Globals」の右側にある 「Add」をクリックします。」

「Variable」列に「aw-tenant-code」と「Access Token」を入力し、それぞれの「Type」列を「secret」に設定後、右上の「Save」をクリックします。

2.2. BaseUrlの設定

BaseUrlを設定するには、UEMの「REST API URL」を取得する必要があります。

UEMコンソールにログインし、「GROUPS & SETTINGS」>「すべての設定」>「システム」 > 「高度な設定」>「サイトURL」に移動し、「REST API URL」の値を取得します。

Postmanコンソールに戻ります。

コレクション名をクリックし、「Variables」タブをクリックし、目的のAPIエンドポイントの行を確認し、「Initial value」と 「Current value」の両方で、「YOUR_API_SERVER」を「REST API URL」のUEM環境のホスト名の値に置き換えます。

例えば、UEMのREST API URLが先ほどのスクリーンショットのようにhttps://as802.awmdm.com/APIの場合、「YOUR_API_SERVER」を「as802」に置き換えます。

そして「Save」をクリックします。

2.3. 認証情報の設定

APIコールを実行するには管理者認証が必要です。

このブログでは、OAuth 2.0を認証方法として使用します。

以下のドキュメントから UEM 環境の「Token URL」を取得します。

リージョンが異なるとToken URLも異なる場合があるので、環境ごとに確認します。

UEMコンソールで、「GPOUPS & SETTINGS」>「Configurations」に移動し、「OAuth Client Management」 をクリックします。

以下の設定を入力し、「SAVE」をクリックします。

A) Name: OAuthクライアントの任意の名前

B) 説明:このOAuthクライアントの説明

C) 組織グループ: UEMの組織グループを選択

D) 役割: このOAuthクライアントに設定されている管理者ロールを選択

E) ステータス:有効

「Client ID」と「Client Secret」の値をコピーし、「CLOSE」をクリックします。

【補足】「Client Secret」の値はこの画面にしか表示されませんので、コピーし忘れた場合は再度作成する必要があります。

「Body」タブを以下のように設定します。

-grant_type:client_credentials

-client_id:UEMで生成された「クライアント ID」の値

-client_secret:UEMで生成された「クライアントシークレット」の値

設定後「Send」をクリックし、レスポンスから「access_token」の値をコピーします。

「aw-tenant-code」は、Workspace ONE UEMのテナントを一意に識別するコードで、APIを実行するための必須パラメータです。ここでは、その取得方法を紹介します。

UEMコンソールにログインし、「GROUPS & SETTINGS」>「すべての設定」>「System」>「Advanced」>「API」>「REST API」に移動し、「AirWatchAPI」行の 「API Key」列の値を取得します。

3.APIコールの実行と結果の確認

Collectionには多くのAPIサンプルが用意されています。

このブログでは、例として、Windowsデバイス関連のトラブルシューティングに有用なデバッグログを指定したデバイスから収集することができるコマンドである「Request Device Log」をAPIで実行してみます。

Collectionから目的のAPIリクエストを検索します。

このシナリオでは、「New - Executes device log request command for device matching the filter criteria.」 を検索してクリックします。

これは、UEM コンソールの 「Request Device Log」 アクションに相当します。

APIリクエストを実行するために必要な値を入力します。

このシナリオでは、シリアル番号でデバイスを検索するため、「searchby」キーの値の列に 「Serialnumber」を入力し、「id」キーの値の列に対象となるデバイスのシリアル番号の文字列を入力します

リクエストの詳細をすべて設定した後、「Send」をクリックし、レスポンスとして 「202 Accepted」が表示されることを確認します。

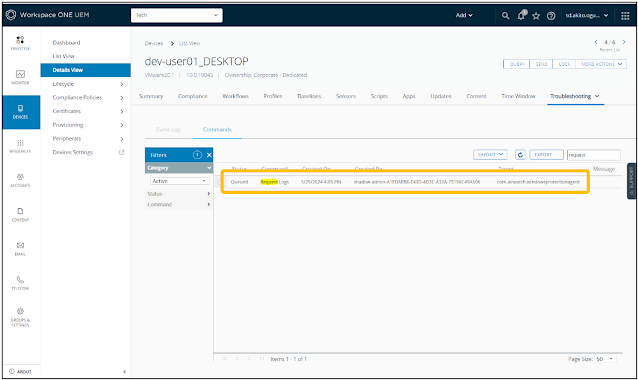

UEMコンソールでは、API実行の結果として、指定したデバイスの「Troubleshooting」タブの「Commands」タブに「Request Logs」コマンドがキューイングされており、API経由でログのリクエストが実行できていることが確認できます。

前述の手順の「1.」と「2.」については、SaaS環境側のバージョンアップなどが無い限りは、基本的に一度セットアップしてしまえば以降は実施する必要はありません。

実行したい内容に応じて「3.」で実施したように目的の操作を実行するAPIを探して実行するだけというイメージです。

APIの利用は、日常業務で実行されるタスクの自動化や削減を検討する際に大きな助けとなると思います。

あるタスクがAPIで実行できるかどうかを調査し、それが動作するかどうかを検証し、最終的にAPIを使用するというステップは難しいプロセスになりがちですが、このプリセットのPostmanコレクションを使用すれば、ユーザーは簡単にUEM APIを活用できるのではないかと思います。

コメント

コメントを投稿