以前、Workspace ONEと他システム間で、OpenID Connectで連携する内容をポストしましたが、今回はSAMLを利用したシングルサインオンの構成を検証してみました。

ServiceNowとSAML連携して、WS1のポータルからシングルサインオンする構成を試してみます。

大枠の流れとしては以下の通りです。

1.ServiceNow(SP)のSAML認証設定

1.1.WS1 AccessからSAML連携に必要な情報を取得

1.2.SAML認証設定

2.WS1 Access(IDP)でSAML認証設定

3.動作確認

1.ServiceNow側(SP)でSAML認証設定

まずは、今回の構成ではSP(Service Provider)となるServiceNow側でSAMLによるシングルサインオンを可能とするように構成します。

1.1.WS1 AccessからSAML連携に必要な情報を取得

まずは、WS1 AccessのIDPメタデータのURLを取得します。

[カタログ]>[Webアプリケーション]をクリック後、[設定]をクリックします。

左ペインから[SAMLメタデータ]をクリック後、IDPメタデータの[URLをコピー]をクリックします。

クリップボードにコピーされるので、テキストエディタにでも貼り付けておきます。

次に、WS1 AccessのIDP署名証明書を取得します。

左ペインから、[SAMLメタデータ]をクリック後、署名証明書の[ダウンロード]をクリックします。

こんなファイルがダウンロードされます。

1.2.SAML認証設定

続いて、ServiceNow側のSAML認証設定を行います。

ServiceNowの管理コンソールにログインし、検索バーに[saml]と入力後、[SAML2 Single Sign-On]配下の[Certificate]をクリックします。

後で、使用するため先ほどダウンロードした、[signingCertificate.cer]をテキストエディタで開いておきます。

証明書の一覧画面で、[New]をクリックします。

Nameに[SAML 2.0]と入力して下にスクロールします。

PEM Certificateに先ほどテキストエディタで開いた証明書のBIGINからENDまでを張り付けて、[Submit]をクリックします。

次に、左ペインから[Properties]をクリックします。

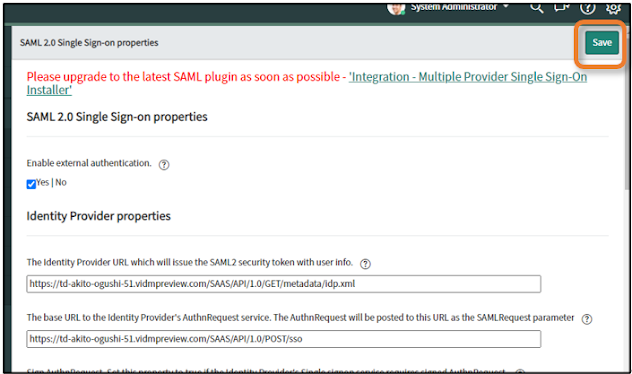

以下のように設定し、[Save]をクリックします。

下記以外はデフォルトのままでOKです。設定値の[Your Tenant]は実環境の値に置き換えます。

|

項目

|

設定値

|

|

Enable

External Authentication

|

Yes

|

|

The

Identity Provider URL which will

issue

the SAML2 security token with

user

info

|

https://[Your Tenant].vmwareidentity.asia/SAAS/API/1.0/GET/metadata/idp.xml

|

|

The

base URL to the Identity

Provider’s

AuthnRequest service….

|

https://[Your Tenant].vmwareidentity.asia/SAAS/API/1.0/POST/sso

|

|

The

base URL to the Identity

Provider’s

Single Logout Request

service…

|

https://[Your Tenant].vmwareidentity.asia/SAAS/API/1.0/GET/logout

|

|

When

SAML 2.0 single sign-on fails

because

the session is not

authenticated,

or if this is the first

login,

redirect to this URL

|

https://[Your Tenant].vmwareidentity.asia/SAAS/API/1.0/POST/sso

|

|

URL

to redirect users after logout,

typically

back to the portal that

enabled

the SSO

|

https://[Your Tenant].vmwareidentity.asia/SAAS/API/1.0/GET/logout

|

|

The

URL to the Service-now instance

homepage

|

https://[Your Tenant].service-now.com/navpage.do

|

|

The

entity identification, or the

issuer

|

https://[Your Tenant].service-now.com

|

|

The

audience uri that accepts

SAML2 token

|

https://[Your Tenant].service-now.com

|

2.WS1 Access(IDP)でSAML認証設定

次はWS1 Access側のSAML認証設定を行います。

[カタログ]>[Webアプリケーション]をクリック後、[新規]をクリックします。

[検索]にServicenowと入力すると、ServiceNowが検索結果として出てくるので、これをクリック後、[次へ]をクリックします。

基本的に、デフォルトで必要な値が入っているので、[アプリケーションパラメータ]の値にテナント固有の値を入れて次へ次へと進め、最後に[保存して割り当て]をクリックし、ユーザに割り当てます。

3.動作確認

これで、設定については完了したので、WS1のポータルからServiceNowを起動して実際の動作を見てみます。

WS1 Accessにログインし、ポータルからServiceNowをクリックすると...

認証処理が実行された後、ServiceNowへのログインが完了します。

以上で、WS1からServiceNowへのSAMLによるシングルサインオンの構成が完了です。

これはほんの一例ですが、SAMLというプロトコルに対応しているサービスであれば、WS1と連携することで認証ポイントを集約すると共に、ユーザ目線では業務アプリを使い始める入り口を集約するということにも繋がります。

コメント

コメントを投稿