Workspace ONE UEMのSaaS環境でLinux OSが管理ができるようになっていました。

Windows10、macOS、iOSやAndroidなどの主要なOSと比較するとまだ制御可能な項目が少ないようですが、管理可能なOSが増えたというのはここ最近でも大きな変化だと感じます。

まずはLinuxデバイスを加入してみて、加入のお作法や管理コンソールでの見え方を確認してみました。

大まかな流れは以下の通りです。

1.Intelligent Hubインストール

2.WS1 UEMに加入

3.プロファイル配信

1.Intelligent Hubインストール

複数のディストリビューションに対応しているようですが、今回はUbuntuを使用しました。

OSはインストールのみを行い、他のパッケージのインストールを事前に行ったりはしていません。

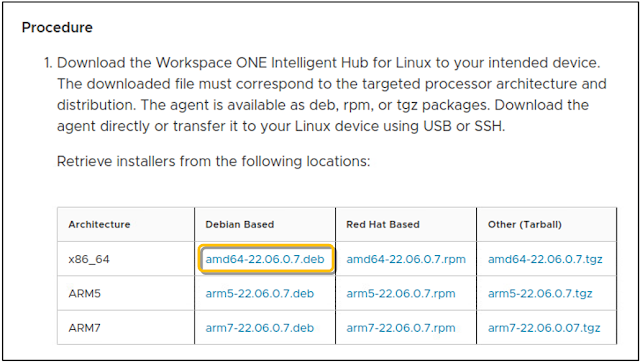

Docsに記載されているリンクからインストーラをダウンロードします。

今回はデバイスとしてはUbuntuを使用したので、「Debian Based」の「x86_64」をダウンロードしました。

【補足】

画像内のリンクはバージョンが上がるごとに新しいものになると思われるので、あくまで記事作成時点のものです。

インストーラがダウンロードできたら、ターミナルで以下のコマンドを実行します。

sudo apt install /[installer_path]/workspaceone-intelligent-hub-amd64-22.06.0.7.deb

【補足】

画像はUbuntuにデフォルトでインストールされていたFirefoxでインストーラをダウンロードした際に保存されたパスです。ここは環境に応じて書き換えが必要です。

パッケージが読み込まれます。プロンプトにYを入力してEnterキーを押します。

2.WS1 UEMに加入

加入の流れは他のOSと大きく変わりはなく、Hubインストール後はそのまま加入処理に移りました。しいて異なる点と言えば、Linux版のHubでの加入はコマンドラインで実施することです。

まずは以下のコマンドを実行して、ws1hubutilのディレクトリに移動します。

cd /opt/vmware/ws1-hub/bin

移動後、ディレクトリの内容を参照すると、この後の操作で実行するws1HubUtilなどがあることがわかります。

加入処理を開始するためには、以下のコマンドを実行します。

sudo ./ws1HubUtil enroll

加入のプロンプトが表示されるため、以下の通り入力していくと加入が完了します。

コマンドでの実行ではありますが、加入先のサーバURLや組織グループを入力後、加入ユーザーの資格情報を入力する点は他のOSと同じですね。

-Server: 加入先のデバイスサービスのURL

-OrganizationGroup: 加入先の組織グループ

-UserName: 加入するユーザー名

-Password: 上記ユーザーのパスワード

証明書の配信の仕方はWindows10などの場合と同様、証明書ファイルをアップロードする方法や認証局と連携してデバイスごとに個別の証明書を配信する方法がありました。

ここでは、これまたサッと動作確認が出来そうな「アップロード」方式で、検証環境のサーバの証明書をアップロードしてみました。この証明書は特に何に使うわけでもないので、配信できることの確認をすることが目的です。

しばらく待つと、プロファイルがインストール済みの状態になりました。

デバイス側でも確認してみると、「/etc/ssl/certs」ディレクトリに証明書が配信されていました。オレンジの枠で囲っているのがUEMから配信した証明書です。

まだまだ主要なOSと比較するとできることは少ない印象ですが、これから様々な機能が追加されていくことを期待したいと思います。

コメント

コメントを投稿